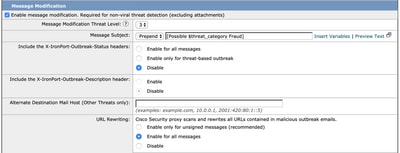

Ransomware Schutz Oder Phishing Security Konzept Vektorgrafik Hacking Von Emailspoofing Oder Instant Messaging Bedrohung Durch Onlinecomputerviren Und Sicherheit Ungesicherte Server Betrug Oder Angriff Stock Vektor Art und mehr Bilder von E-Mail -

Spoofing-Gesichtserkennung: was es ist, wie man es verhindern kann und Lösungen, um Phishing zu erkennen

:quality(90)/images.vogel.de/vogelonline/bdb/1860100/1860198/original.jpg)